Phishing - 6 février 2022

La science démontre que la méthode que toutes les entreprises - ou presque - adoptent pour régler 70% des problèmes de cybersécurité n’est PAS la bonne.

Photo de Mael BALLAND sur Unsplash

Cela devrait nous interpeller. Mais rassurez-vous : rien ne va changer. Car ce n'est pas de la cryptographie ou un autre sujet sexy du domaine (EDR, sécurité de la blockchain, crypto post quantique, you name it). Le marché de la cybersécurité a déjà choisi une toute autre direction.

De quoi s'agit-il ?

Des chercheurs de l'Ecole polytechnique fédérale de Zurich (ETHZ) viennent de démontrer que les pratiques en matière de tests de phishing, celles que l'on trouve couramment en entreprise, c'est tout le contraire de ce qu’il faut faire.

Ils le disent en des mots plus feutrés, ceux de scientifiques qui doivent prendre des précautions et calculent leurs marges d'erreur. Alors qu'ils appartiennent à un laboratoire à dominante technologique, ils s'inscrivent dans la lignée de travaux de l'Agence européenne de cybersécurité (ENISA) ou d'autres chercheurs ayant exploré des approches comportementales, des neurosciences et psycho-sociales de la cyber. Mais qui lit ces études ? Qui met en œuvre leurs enseignements ?

Sans ces études scientifiques en cyber, comment faire la différence entre la recette de grand-mère, toujours efficace, et les "best practices" en cybersécurité ?

Bien que peu connue en France, l'ETHZ comporte un Institut de la sécurité de l'information reconnu pour la qualité de ses travaux et enseignements. L'ETHZ héberge également le Center for Security Studies, qui traite aussi du cyber mais sous son angle militaire et diplomatique. Là aussi de très intéressants travaux, notamment sur le sujet de la souveraineté digitale.

Les auteurs de l'étude sont deux étudiants en PhD supervisés par Srdjan Capkun, le directeur du Zurich Information Security and Privacy Center (ZISC), auquel appartient l'Institut de la sécurité de l'information.

Le problème du phishing - et son traitement - est loin d’être anodin.

L'impact du phishing reste majeur. Selon l’étude 2022 du CESIN (Club des experts de la sécurité de l'information), parue en janvier 2022, le vecteur d’attaque le plus répandu reste le phishing (73%) devant l’exploitation des vulnérabilités logicielles (53%). Ces chiffres, recueillis par une étude d'Opinion Way auprès des membres du CESIN, concordent avec ceux de l'américain Verizon, qui dans son dernier Data Breach Investigation Report (DBIR, 2021) annonce que 91% des attaques observées comportent du phishing.

Pourtant, on ne peut pas dire que le problème est nouveau.

Aux sources du problème

Qu'est-ce qu'un email ? Pas grand chose après tout, quelques kilo ou méga octets d'échanges. Inventé en 1971 par Ray Tomlinson, l'email reste un moyen universel pour joindre à peu près n'importe quel utilisateur d'Internet. Aujourd'hui, l'email est défini par un ensemble de 15 à 18 spécifications (RFC). Malgré sa simplicité initiale (un terminal et quelques commandes - pas loin de notre Minitel historique), l'email est un sujet complexe. 50 ans après sa naissance, régler les problèmes de sécurité de l'email, est toujours complexe. Ne serait-ce que pour lutter contre l'usurpation de ses noms de domaines, car configurer correctement DKIM, SPF et DMARC, ce n'est pas évident. Aller jusqu'à disposer de la preuve de l'identité de l'émetteur, c'est pourtant possible avec les signatures S/MIME, dont la première version a pourtant été inventée en 1992. Mais personne - ou presque - ne l'utilise.

En 1995, le premier phishing est répertorié. Il cible les utilisateurs du premier fournisseur d'accès public à Internet, AOL. Un outil est diffusé pour permettre de voler les mots de passe et les numéros de carte de crédit. Un message automatisé est envoyé sur la messagerie des utilisateurs, choisis au hasard.

Bonjour, ici le service clientèle d'AOL. Nous procédons à un contrôle de sécurité et devons vérifier votre compte. Veuillez saisir votre nom d'utilisateur et votre mot de passe pour continuer.

On y trouve l'un des fondements de bien des messages de phishing : le recours à l'argument d'autorité. Il rejoint les leviers "argent, sexe, idéologie, égo" propres au recrutement d'une source en renseignement. Cet argument d'autorité qui est présent dans la rhétorique d'Artistote, de Schopenhauer ou plus récemment de Clément Viktorovitch. Autant que dans les arnaques au président, particulièrement cinématographiques comme celles menées par Gilbert Chilki, finalement condamné en France en 2021 : 11 ans de prison et 2 millions d'euros d'amende. Il a notamment pris l'identité du ministre Le Drian, sous un masque et devant un décor, pour extorquer des fonds à des personnalités. Elles pensaient financer une opération clandestine du renseignement français.

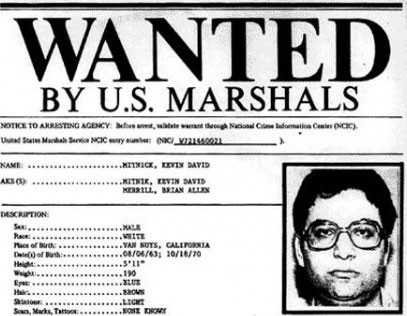

A la même époque, avant son arrestation en 1995, Kevin Mitnick menait la grande vie et faisait la nique au FBI. Deux ans et demi de traque pour celui qui demeure le premier hacker a être sur la liste des 10 personnes les plus recherchées par le FBI. Pour ses faits d'armes en social engineering, ses capacités de manipulation dignes d'un Frank Abagnale, l'américain qui a inspiré le film "Catch me if you can" de Spielberg. Après plusieurs années de prison, Mitnik a transformé cette expérience en business du consulting en cybersécurité. Il est devenu l'égérie "Hacker in residence" de KnowBe4, le leader mondial du marché des simulations de phishing et des formations qui l'accompagnent.

Trois vies rocambolesques, certes décalées dans le temps mais avec des ressorts comparables. Ne l'oublions pas malgré le panache : malveillantes et criminelles. Parmi tant d'autres.

En 2018, circulait une statistique : 3,7 milliards d’utilisateurs envoient 269 milliards de messages par jour. En 2021, le volume quotidien d'envois est évalué à 320 milliards. Vous voyez l'impact des emails frauduleux, même en imaginant qu'ils sont en faible proportion ?

Presque 30 ans après Mitnik, le problème du phishing est loin d'être réglé. Aujourd'hui, les entreprises ne font plus face à des attaquants isolés, mais à des écosystèmes très structurés, qui partagent bien mieux les informations et la R&D offensive que les entreprises ne le font entre elles pour leur défense. Des écosystèmes criminels, comme les gangs de rançonneurs par ransomware, et des écosystèmes d'espionnage étatique, privé et public au sein de pays qui incluent la Chine, la Russie, la Corée du Nord et l'Iran.

La bonne image pour se représenter le phishing, ce n'est pas celle du bon pêcheur muni d'un hammeçon au bout d'une ligne. C'est plutôt celle de la pêche au chalut électrique, tant décriée, qui va ratisser très large et ne donne aucune chance aux poissons.

Des candidats à des élections présidentielles peuvent toujours en faire les frais. Comme en son temps Hillary Clinton et son Democratic National Committee (DNC), lors de la campagne remportée par Trump. Avec la montée des tensions autour de l'Ukraine, un climat qui s'apparente de plus en plus à la guerre froide, et de premières opérations de déstabilisation d'infrastructures critiques en Europe, ce n'est pas à prendre à la légère.

Alors, que valent vraiment les tests de phishing ?

Revenons à nos... moutons. Mener des tests de phishing, c’est même devenu indispensable pour espérer souscrire à une police d'assurance cyber. Les assureurs disposent désormais d'une expérience significative (et de statistiques) sur les sinistres cyber. Mais, en matière de cyber, les assureurs ne s’embarrassent pas de science pour ce qui reste, pour le moment, un risque de spécialité. Les causes immédiates de chaque gros sinistre allongent la liste des pré-requis pour être assuré, ou d'une année sur l'autre, espérer un maintien du tarif de la prime. Faire une fausse déclaration à la souscription, ou ne pas appliquer les mesures déclarées, au cours de la vie du contrat, c'est s'exposer à sa nullité. Indispensable pour permettre à l'assureur de lutter contre la fraude à l'assurance. Et pratique en cas de sinistre trop important : pas besoin de le régler.

C’est ainsi que, concernant le risque phishing, il est exigé de mener des simulations de phishing. Avec un problème majeur : la simulation s'effectue dans l'environnement réel. De vrais emails sont envoyés dans les boîtes email par des experts cyber qui cherchent à "sensibiliser" ou à "planter les utilisateurs". C'est selon le point de vue.

Ce n'est pas en tirant sur quelqu'un, même avec des balles à blanc, qu'on va lui apprendre à éviter les balles.

C'est pourtant ce qui est fait en matière de phishing. Au lieu d'axer les efforts à mettre en place un dispositif de filtrage efficace et un moyen de remonter les emails suspects.

Car bien des entreprises ne savent pas quoi faire de ces signalements d'email, donc elles ne les encouragent pas. On ne sait pas comment exploiter les résultats d'un indicateur ? C'est simple, on le supprime. Dommage, quand cet indicateur peut contribuer directement à régler 70% des problèmes pour lesquels, dans les entreprises du SBF 120 et assimilées, on dépense des millions, des dizaines voire des centaines de millions d'euros chaque année.

Autant dire qu'on a ici une nouvelle preuve du phénomène clé et lui-aussi mal connu en cyber-sécurité : le concept du "jeter de l'argent par les fenêtres" ou encore "throwing money at a problem" (selon moi plus explicite).

Venons en aux résultats de cette étude et à ses enseignements

Une étude qui devrait susciter des refontes complètes (source : cyberbrief.fr)

Après 15 mois d’expérience sur les campagnes contre le phishing, plus de 14 000 participants, les doctorants de l’université ETH de Zurich en Suisse, en sont arrivés à une conclusion sans appel : la sensibilisation contre le phishing en entreprise peut rendre les employés encore plus vulnérables. Face à ce problème majeur, la conclusion de l’expérience préconise le partage de la détection du phishing par l’ensemble des employés.

Les techniques de phishing deviennent de plus en plus subtiles et complexes. Pour se prémunir, les entreprises peuvent envoyer un test à leurs employés pour les entraîner. Pourtant, les pratiques courantes sont peu efficaces voire contre-productives.

C’est le résultat principal d’une étude menée à l’université ETH de Zurich en Suisse, regroupant 14 000 participants sur 15 mois. Cette étude, soumise le 14 décembre 2021, détaille une expérience menée en collaboration avec une entreprise anonyme et son directeur cybersécurité. Cette entreprise n’a pas informé les participants de leur participation. “Ce que nous avons vu d’intéressant, si vous suivez une formation pour trouver les e-mails piégés, il devient beaucoup plus probable que vous tombiez réellement dans les tentatives de phishing futures” expose Daniele Lain, doctorant participant à l’étude. En effet, 32,1% des participants à l’étude ont cliqué sur au moins un lien ou une pièce jointe dangereuse.

Si vous suivez une formation pour trouver les e-mails piégés, il devient beaucoup plus probable que vous tombiez réellement dans les futures tentatives de phishing.

Ces résultats obtenus contredisent des recherches antérieures et remettent en question les pratiques du secteur. Les formations contre le phishing, lorsqu’elles sont intégrées à une simulation de phishing, sont donc contre-productives. Pourtant, de très nombreux acteurs du marché proposent des mini-formations intégrées aux tests de phishing. C’est devenu une attente standard de la part des donneurs d’ordre, les directeurs cybersécurité et les DSI. De surcroît, l’exposition répétée à des tests de phishing ne permet pas de réduire significativement la vulnérabilité de certains groupes au sein de l’entreprise.

Seule l’utilisation d’un service de détection partagée, à l’échelle de l’entreprise peut réduire la menace. Pour arriver à cette conclusion, les chercheurs ont envoyé des mails piégés assortis d’un bouton de signalement, en cas de mails suspects. Résultat : 90% des employés ont signalé six mails suspects ou moins. Ces doctorants sont les premiers à démontrer de manière expérimentale que, seule, la détection du phishing par l’ensemble des collaborateurs de l’entreprise est réellement efficace.

Pour faire face aux emails de phishing qui ne seraient pas détectés par les outils de filtrage d'email, une seule pratique est réellement efficace :

- Donner à l'ensemble des collaborateurs la possibilité de signaler des emails potentiellement dangereux

- Lors de la consultation de l'email, afficher un message d'alerte à tous les autres collaborateurs

- Disposer d'une équipe technique et d'outils qui confirmeront ou non la dangerosité de ces emails, sans que cette confirmation ne soit indispensable avant l'étape 2.

Comme tout sujet de sûreté ou de sécurité, l'enjeu clé, c'est la maîtrise des délais.

Pas le nombre de personnes qui sont en "succès" ou en "échec" à des tests de phishing.

Délais de détection d'un départ de feu et de son extinction automatique par déclenchement des sprinklers et intervention des pompiers, sur site ou à proximité. Avec en complément, le rôle des primo intervenants, qui peuvent être de simples collaborateurs formés à la manipulation d'un extincteur ou à être guide file ou serre-file pour faciliter les évacuations.

Ou délais de détection d'une menace, physique ou numérique, et de sa suppression ou du retour à la normale. Avec de plus en plus, soutenus par des plateformes telles que Captain Cyber (notre startup), l'intervention de non experts dans les opérations de cyber-sécurité, en soutien du SOC.

D’après Verizon, une campagne de phishing d’envergure met en moyenne 16 minutes à faire sa première victime. En revanche, le premier signalement d’un tel courriel à un service informatique prend (toujours en moyenne) deux fois plus de temps, soit 33 minutes.

Le problème du phishing, ce n'est pas le seul canal email, c'est la capacité à exercer un jugement éclairé pour prendre une décision rapide et sûre suite à une sollicitation en ligne.

C'est qu'au fil des années, les canaux de communication se sont multipliés, avec aux côtés de l'email, les texto et autres iMessage (Smishing par sms), les messageries intégrées aux réseaux sociaux (facebook messenger, instagram, DM sur twitter, message LinkedIn...), les messageries instantanées professionnelles (Slack, Microsoft teams, Google Chat...) ou personnelles (Whatsapp, Viber), les messageries de contact client (Intercom, Zendesk, Crisp), les messageries plus ou moins sécurisées (Olvid, Signal, Telegram). Sans oublier le "traditionnel" vishing (par la voix / téléphone). En observant déjà, dans les attaques, les deep fake de photos de personnes n'existant pas, et bientôt des deep fake de conversations audio et vidéo.

Loin de se simplifier, le problème du phishing, sous toutes ses formes, augmente. Pour le moment, inexorablement.

Autant dire que, si on veut aborder le phishing comme un problème technique propre à chaque canal, c'est perdu d'avance. On devrait plutôt exercer le "critical thinking" des collaborateurs. Comme le font les innovateurs autant que les hackers : "think out of the box".

Conclusion : en fait, la situation réelle est bien pire que les résultats de l'étude de l'ETHZ ne le montrent

Car cette obsession technique pour le phishing par email, c'est exactement ce qui est fait en entreprise :

"le phishing, c'est d'abord l'email. Envoyons des emails de phishing, et ensuite on verra ce que l'on fait. A ceux qui sont en "échec", nous renvoyons des nouveaux tests, et formons-les. Aux plus en échec, nous entamerons des procédures RH. Car après-tout, ces gens-là, ce sont des c***".

Discours de CISO qui a perdu la foi ? J'exagère à peine.

Nommer le mal, et bien le nommer, ce n'est pas du catastrophisme, c’est au contraire se donner le moyen de passer à l'action.

En l'occurence :

- Non seulement la répartition des budgets cybersécurité n'est pas alignée sur les risques (d'après les chiffres disponibles, il faudrait sanctuariser de l'ordre de 20% des budgets sur le facteur humain, alors que ce facteur humain représente plutôt à 1 à 2% des budgets observés en entreprise). Qui veut mieux utiliser ces 20% qui aujourd'hui sont utilisés sur de l'accessoire ?

- Egalement le budget aujourd'hui dédié au facteur humain (ces 1 à 2% qui devraient être 20%) n'est pas bien composé : une obsession pour le phishing ne traitera pas efficacement le problème du phishing (c'est l'arbre, vu de trop près, qui cache la forêt). Et l'étude de l'ETHZ apprend que la manière dont on réalise ces tests de phishing, accompagnés de formation, est totalement à revoir.

Ainsi, il sera toujours contre-productif d'avoir recours à un service SaaS, même s'il est européen ou français, et avec une interface très ergonomique. S'il ne destine cette interface et cette belle expérience qu'à 1% ou 1 pour mille des principaux concernés : les CISO et DSI, au lieu des collaborateurs, c'est complètement inutile. Pire encore, cela donne l'illusion d'une sécurité.

Les DSI, CISO et leurs équipes sont certes les clients, mais c'est les utilisateurs qui doivent faire l'objet de tous les efforts. Car ils sont en première ligne.

Pas pour le plaisir, pour atteindre les objectifs des clients. Vous l'avez compris, surtout si ce "joli" service vise à envoyer des campagnes de test de phishing et à "former" les collaborateurs suite à ces tests.

Mais il faut l'espérer, certains d'entre vous choisiront d'agir.

Deux exemples nous montrent qu’il est possible de retourner la table. ETI comme grand groupe. Tous secteurs confondus. Au-delà du sujet du phishing, les stratégies cyber peuvent être revues de fond en comble. En en tirant des bénéfices considérables, y compris en image de marque. Alors peut-on vraiment se payer le luxe de ne rien changer concernant le phishing ?

Changer complètement de stratégie (sinon de doctrine ou d'idéologie), c'est la situation de Equifax (USA, finance). Et du Groupe Leader (France, services RH), elle décrite cette semaine par nos confrères des Echos. Le temps et l'espace manque pour évoquer ces cas ici, ce pourrait être le sujet d'une autre newsletter.

Ces deux groupes ont subi des cyberattaques qui les ont largement déstabilisés (respectivement fin 2017 et début 2021). Fort heureusement, ces groupes y ont survécu (en y laissant des plumes). Toutefois, ils ont chacun décidé de transformer, du sol au plafond, leur approche et leurs pratiques de la cybersécurité. Dans l'ensemble de l'entreprise.

Mais pourquoi attendre un tel big bang, dans une pulsion destructrice ?

Le cyber c’est comme le changement climatique : quand on sent ses effets négatifs, c’est déjà trop tard.

Je ne sais pas vous (en même temps, si vous lisez ces lignes ce n'est peut-être pas totalement, par hasard) mais moi, je ne veux pas faire partie de ces gens qui, suivent le mouvement, aveuglément. Surtout avec de tels enjeux, individuels et pour l'ensemble de nos sociétés humaines. Car ce serait accepter le même destin que celui d'un troupeau de 600 moutons qui sautent une falaise. Et cela arrive régulièrement.

Au contraire, je crois faire partie de ceux qui font changer les choses. C'est d'ailleurs pour cela que je me suis orienté vers ce que l'on n'appelait pas encore cyber, et qui n'était pas "sexy", il y a 20 ans. Et vous, que voulez-vous ?